Привет всем! Можно много и отвлеченно рассуждать о преимуществах развития всемирной паутины. Но вот о вопросах безопасности большинство пользователей почему-то не задумываются.

Да, развитие операционных систем предполагает установку разработчиками и более совершенных методов защиты. Но, как правило, они не задействованы на самом деле, учитывая тот факт, что большинство пользователей предпочитает «работу из коробки» – то есть на свежеустановленной системе без каких-либо дополнительных настроек.

А уж вопросами безопасности, как показали последние опросы пользователей, озадачивается и совсем малое количество.

В пределах одной статьи достаточно тяжело обозначить и рассмотреть все методы защиты. Но вот на теме хотя бы минимальной фильтрации трафика, а также как поставить защиту на вай фай роутер, стоит и необходимо остановиться подробнее.

Что такое система фильтрации сетевого трафика и зачем она необходима?

Фильтрация трафика предполагает (и реализует) организацию от различного вида web-угроз — начиная от простого «прощупывания» системы до атак, организуемых с целью похищения информации.

Казалось бы — что можно похитить с домашней станции? Да те же данные банковских карт оплаты, ведь все большее количество пользователей совершает покупки в сети, не задумываясь о том, что данные, введенные во время совершения транзакции остаются в системе. А опытному взломщику, проникнув в систему не составит большого труда «слить» их и использовать по своему усмотрению. А еще есть конфиденциальная переписка, фотографии и т. д.

Наличие системы фильтрации трафика обеспечит:

- защиту от ddos-атак, спуфинга, «нулевого дня», скрытой установки шпионских программ и т.п

- обнаружение и защиту от слежения за активностью пользователя

- защиту от посещения зараженных сайтов

- блокирование посещения нежелательных сайтов или ссылок на них

- защиту от проникновения извне

Если сравнить страницы сайтов, разработанные, скажем, даже 3-5 лет назад и сейчас, то мы увидим, что количество кода увеличилось и, причем, весьма значительно. Да, расширение и утяжеление страниц необходимо, особенно в свете того, что страницы стали динамическими, ориентированными на работу с различными, в том числе и мобильными устройствами, а также предоставляют большое количество онлайн-сервисов.

Именно наличие массивного кода позволяет злоумышленнику незаметно разместить всего несколько строк (в простых случаях) для атаки, причем работа этого кода может остаться незаметной.

Итак, как видно из всего вышесказанного — фильтрация трафика необходима. Пропуская безопасное содержимое, фильтр отсекает все (или почти все) внешние угрозы.

Организация фильтрации трафика

Есть несколько способов организовать фильтрацию интернет трафика на домашней станции.

Первый и самый простой — используя софт, предоставляемый самой операционной системой.

Пользователям Windows

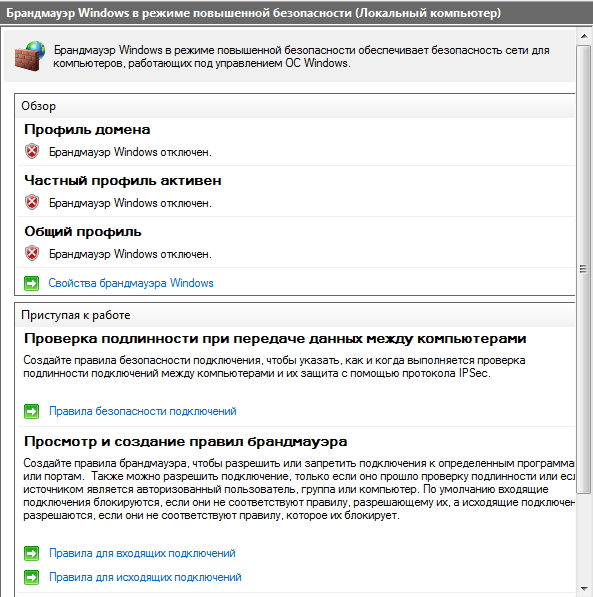

На этапе установки этой операционной системы пользователю предлагается включить защиту, которую большинство установщиков игнорируют. Именно встроенный брандмауэр Windows позволяет обеспечить почти полную защиту трафика от внешних угроз.

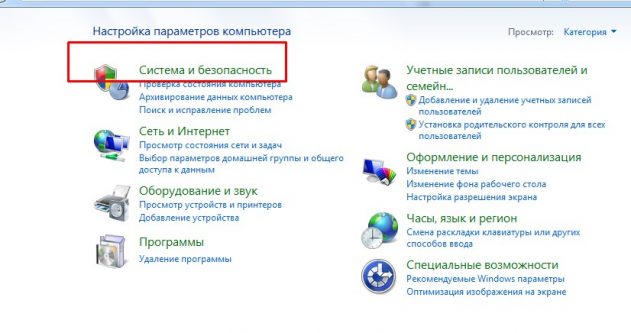

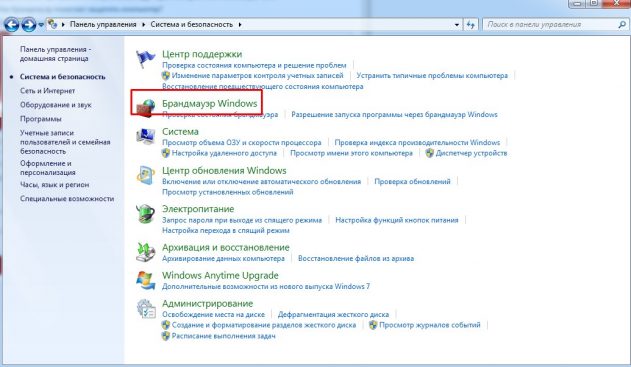

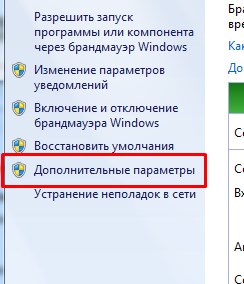

Для включения и настройки фильтрации ip трафика необходимо перейти в само приложение в панели управления и выбрать пункт «Включение и отключение брандмауэра Windows».

О том, как создавать правила при помощи командной строки — тема отдельного разговора. Здесь же рассмотрим минимально необходимую настройку, позволяющую обеспечить минимальный, но действенный уровень безопасности.

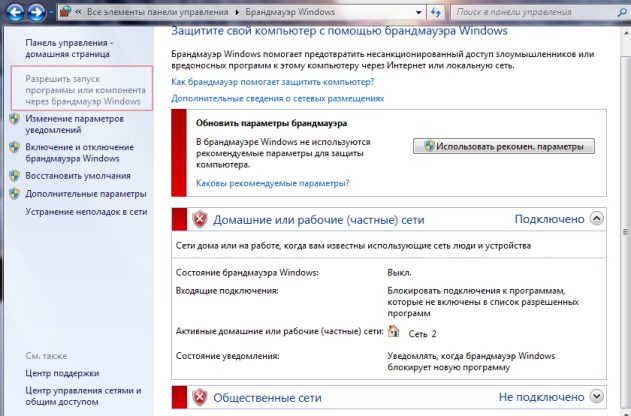

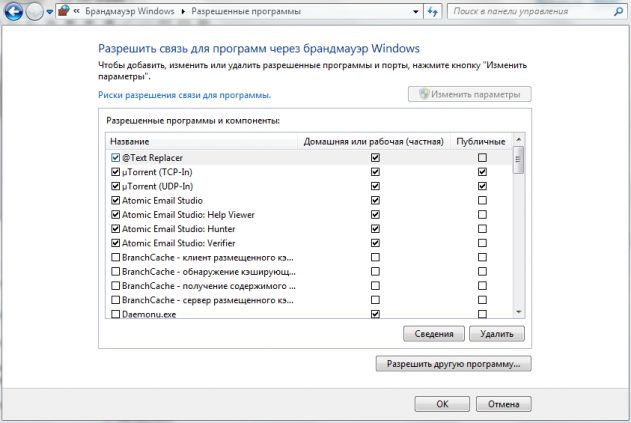

Пользователю сразу же предлагается активировать рекомендуемые параметры, а также осуществить более тонкую настройку, например разрешить определенную сетевую активность для списка приложений. Для этого необходимо перейти на вкладку управления программами и отметить те, которым разрешаем обмениваться трафиком в сети.

Если перейти на вкладку дополнительных настроек, то можно дополнительно настроить правила подключения, создать свои правила и включить проверку подлинности.

В большинстве случаев такой настройки достаточно.

Пользователям Nix* и BSD* систем

Сказанное ниже будет полезно не только пользователем открытых ОС, но и тем, кто хочет более подробно разобраться в том как, собственно, происходит организация фильтрации сетевого трафика.

Все открытые ОС имеют в своем составе netfilter, правила фильтрации сетевого трафика которого выполняется либо в командной строке, либо правкой конфигурационных файлов.

Что же можно реализовать при помощи этого приложения?

- Открыть или закрыть определенные порты, а также протоколы передачи данных

- заблокировать или разблокировать определенные хосты, MAC и IP адреса

- настроить NAT (раздачу интернета в локальной сети)

- защититься от DdoS атак, брутфорса и спуфинга

- ограничить сетевую активность приложениям, пользователям и т.д

Как видно, возможностей у пользователя Nix* систем больше и связано это именно с открытостью самого netfilter, а также полного контроля над конфигурационным файлом.

Основной утилитой, которая используется для управления фильтром является iptables и именно на ее примере и рассмотрим настройку.

По умолчанию, правила фильтрации при первом запуске отсутствуют. Примеры с самыми простыми настройками (примерно соответствующими политике безопасности Windows) имеются в дополнительных файлах с расширением, как правило, .example, simple и т. д.

Самый простой пример фильтрации трафика:

-A INPUT -m conntrack —ctstate RELATED,ESTABLISHED -j ACCEPT

Разрешает входящий трафик для уже установленного соединения, но при этом может параллельно пройти и «левый» трафик. Для того, чтобы его отсечь необходимо добавить:

sudo iptables -A INPUT -m conntrack —ctstate INVALID -j DROP

Таким образом создано первое и второе правила фильтрации трафика. Полное описание можно посмотреть в инструкции по настройке iptables или подобного софта.

Настройка фильтрации в роутере

Практически все роутеры имеют подобную, рассмотренной выше, настройку файервола. Плюсом является возможность прописать правила не в конфигурационных файлах, а используя web-интерфейс.

Для того, чтобы поставить защиту на роутер, необходимо найти вкладку «Файервол» и активировать его включение. После чего можно заняться более тонкой настройкой, например, открыв или закрыв определенные порты.

Так для серфинга необходимо оставить открытым 80 порт, для SSL соединения — 443.

Ниже представлен список наиболее востребованных в повседневной работе портов:

20-22 — ftp, pop3

80-83, 443 — браузеры

25, 110, 143 — почта

587, 554 — socks

Стоит отметить, что многие программы используют нестандартные порты, поэтому их открытие необходимо контролировать вручную.

И в заключение список портов, которые можно закрыть:

7 — echo

23 — telnet

43 — whois

135-139 — net bios

113, 5000, 5554, 9996, 18350 — наиболее часто атакуемые.